Um novo vírus frauda compras online realizadas pelo computador alterando o destinatário do Pix no momento da transferência.

O programa infecta a máquina do usuário e pode prejudicar qualquer site que aceite essa forma de pagamento, segundo a Kaspersky. A empresa de segurança digital divulgou informações sobre o vírus, batizado de GoPix, na quinta-feira (26).

O pesquisador Fábio Marenghi descobriu que um dos pontos de infecção era um site falso do WhatsApp Web, versão para navegadores do app de mensagens.

Esse site falso aparecia na primeira posição da pesquisa do Google quando usuários digitavam WhatsApp com a grafia errada “Watsap Web.” O site foi retirado do buscador após contato da Kaspersky. Marenghi também encontrou um instalador do GoPix que usava o site dos Correios como isca.

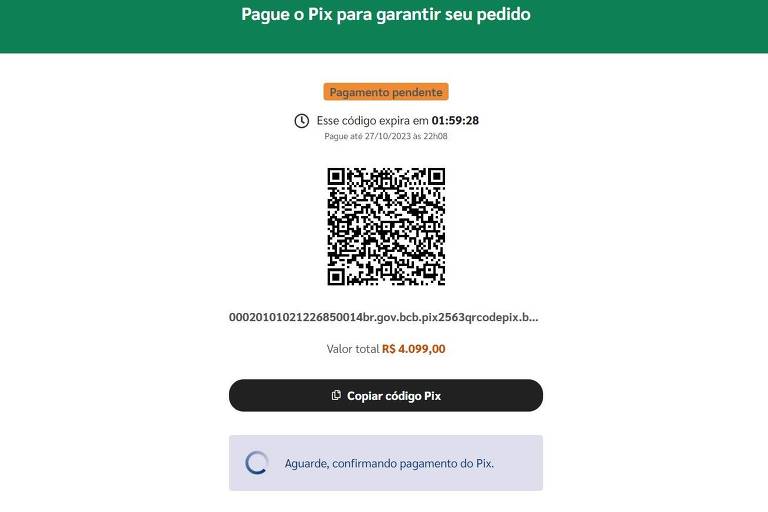

Nos computadores infectados, o programa espiona a vítima por um tempo até detectar o momento de compra online via Pix —aquela feita escaneando um QR Code ou copiando um código. Segundo a Kaspersky, o vírus funciona apenas caso a pessoa escolha a transferência na modalidade copia e cola.

Quando alguém copia o texto, esse trecho é armazenado na memória do computador, na chamada “área de transferência”. O GoPix, então, troca o código guardado por outro, cujo destino é a conta do criminoso.

Os usuários podem evitar o golpe ao checar o destinatário do Pix, que nesses casos será diferente da loja ou instituição para a qual a transferência seria feita.

Folha Mercado

Para se prevenir de instalar o vírus, os cuidados são os usuais: buscar baixar programas apenas de sites oficiais, verificar erros ortográficos no endereço do portal, checar se o site tem criptografia atual a partir do código “https” no início da URL e ter um antivírus instalado.

A vítima só é infectada se abrir o programa baixado ao acessar o site falso.

No caso do GoPix, os cibercriminosos ainda adotam estratégias para tentar burlar os antivírus. O site falso do WhatsApp, por exemplo, apresentava a opção de download do vírus apenas depois de verificar que a pessoa que o acessava tinha indícios de comportamento humano, para despistar bots de monitoramento.

Além disso, o portal falso rodava um teste para checar a presença de antivírus no computador da vítima. Caso houvesse, o link de download levava a uma pasta compactada, formato “.zip”, com um atalho para o programa. Esse passo também dificultava a detecção do vírus, normalmente um arquivo executável, em formato “.exe.”

Reportagem UOl